2022. 9. 6. 22:52ㆍ[DigitalForensic] with CTF

여러 사진이 들어가 있는 docx 파일을 문제에서 제공해줬습니다.

docx 파일을 zip 파일로 바꾸고 압축을 풀어보겠습니다.

jpeg 파일 3개, emf 파일 3개가 나왔습니다.

우선 emf 파일부터 HxD로 열어봤습니다.

image2.emf부터 차례대로 HxD로 열어봤는데, image6.emf 파일만 헤더 시그니처가 PK였습니다.

파일의 확장자를 zip으로 바꿔보고 압축을 풀어봤는데, 모든 파일이 xml로 나와서 보기 불편하네요.

docx 파일로 다시 바꾸겠습니다.

파일을 열어보니 "2013"이라는 글자가 쓰여있었습니다.

FLAG는 아닌 것 같으니... 우선 킵.

그 이후.... 폴더 안에 있는 모든 이미지를 HxD로 열어보고... 파일 청크도 찾아보고...

별의별 짓을 다 해봤지만, 결국 FLAG는 찾지 못했다.

삽질 후에 내린 결론 => image6.emf 파일에 뭐가 더 들어있구나!

image6.emf 파일을 분석할 툴을 구글링으로 찾아보겠습니다.

(위에서 image6.emf 파일을 zip 파일로 변환하고 열었을 때, 모두 xml 파일만 들어있었다는 점을 감안)

https://www.mediafire.com/file/m9hk90yv93lhfld/ooXML_Steganography_v4.zip/file

ooXML_Steganography_v4

www.mediafire.com

ooXML_Steganography라는 툴을 찾았습니다!

XML 파일 안에 들어있는 정보를 추출해주는 스테가노그래피 툴인 듯합니다.

이 툴로 image6.emf 파일을 열어보겠습니다.

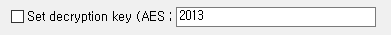

파일 열려고 준비 중이었는데, "Set decryption key"칸이 보입니다.

image6.emf 파일을 docx 파일로 변환시켰을 때 나타난 2013을 key로 사용해보겠습니다.

(2013이 key가 아닐 수도 있지만... 뭔가 느낌이 왔어요 ㅎ)

작업이 끝나고 나니 FINISHED!라는 문자열이 화면에 뜨네요.

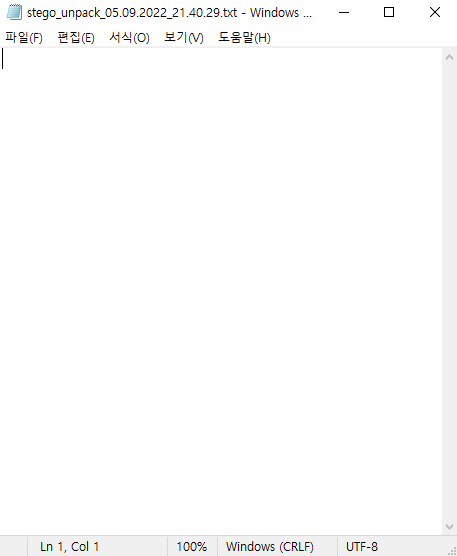

image6.docx 파일의 추출 결과로 나온 stego_unpack.txt 파일을 열어보겠습니다.

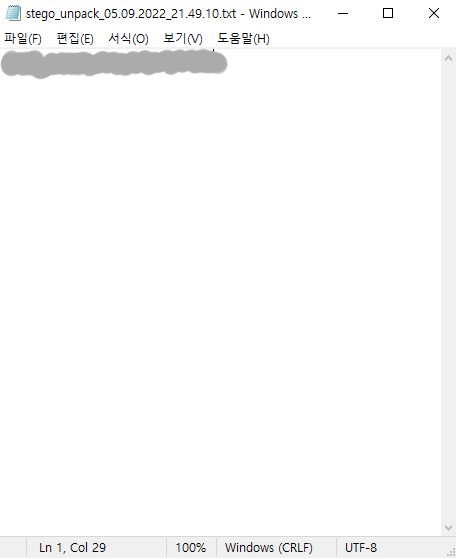

뭘 잘못했을까... 하고 ooXML의 세팅을 다시 확인하는데... key 사용 체크박스를 안 눌렀네요 ㅎ;;

체크 누르고 다시 진행해보겠습니다.

툴 못 찾았으면 못 풀뻔했네요 ㅋㅋ

'[DigitalForensic] with CTF' 카테고리의 다른 글

| [CTF-D] 우리는 바탕화면 캡처 본을 얻었다. 풀이 (0) | 2022.10.27 |

|---|---|

| [CTF-D] google 풀이 (0) | 2022.10.24 |

| [CTF-D] QR코드를 발견했지만… 풀이 (0) | 2022.09.05 |

| [CTF-D] 계속 주시해라! 풀이 (0) | 2021.09.20 |

| [CTF-D] 우리는 이 파일에 플래그를... 풀이 (0) | 2021.08.30 |