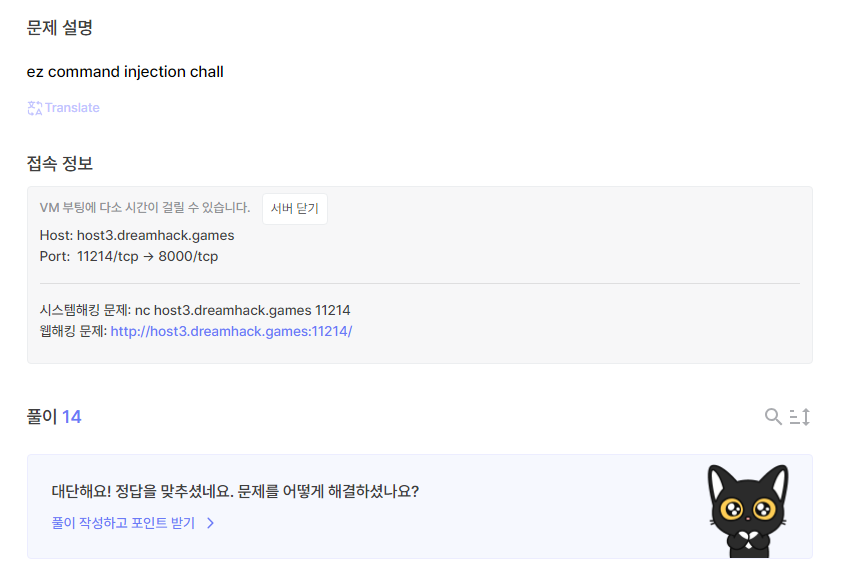

EZ_command_injection 풀이

2024. 5. 11. 01:39ㆍDreamhack Wargame

728x90

/ping 페이지로 가보면 GET 방식으로 입력을 받습니다

그리고 ipaddress.ip_address() 함수에 host 파라미터에 들어있는 값을 넘겨줍니다

ipaddress.ip_address()

인수로 전달된 IP 주소에 따라 IPv4 또는 IPv6로 파싱

IPv4Address() 또는 IPv6Address()를 써도 동일한 결과

https://docs.python.org/3/library/ipaddress.html#module-ipaddress

ipaddress — IPv4/IPv6 manipulation library

Source code: Lib/ipaddress.py ipaddress provides the capabilities to create, manipulate and operate on IPv4 and IPv6 addresses and networks. The functions and classes in this module make it straigh...

docs.python.org

여기 있는 Scope ID에 Command Injection을 할 수 있을 것 같아서 테스트를 해봤습니다

FLAG는 flag.txt에 있었으니, cat flag.txt를 넣어서 보내주겠습니다

새로운 방법에 눈을 떠버렸다!

728x90

'Dreamhack Wargame' 카테고리의 다른 글

| [wargame.kr] adm1nkyj 풀이 (PW = FLAG 앞 10글자) (0) | 2024.06.03 |

|---|---|

| [wargame.kr] counting query 풀이 (PW = FLAG 앞 10글자) (0) | 2024.06.01 |

| phpMyRedis 풀이 (0) | 2024.04.28 |

| sql injection bypass WAF Advanced 풀이 (1) | 2024.04.25 |

| Robot Only 풀이 (0) | 2023.09.05 |